Echipa de securitate Cisco Duo avertizează că hackerii au furat jurnalele VoIP și SMS pentru mesajele de autentificare multifactorială (MFA) ale unor clienți într-un atac cibernetic asupra furnizorului lor de telefonie.

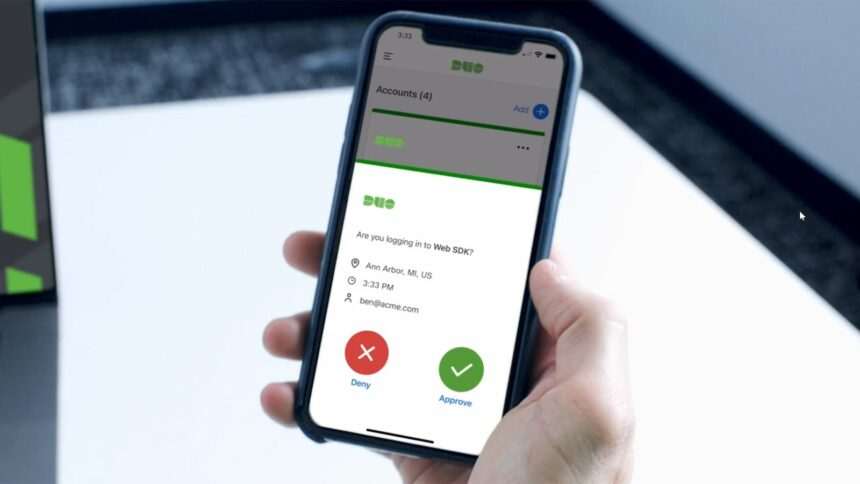

Cisco Duo este un serviciu de autentificare multifactorială și Single Sign-On folosit de corporații pentru a oferi acces securizat la rețelele interne și aplicațiile corporative.

Homepage-ul Duo raportează că servește 100.000 de clienți și gestionează peste un miliard de autentificări lunar, cu peste 10.000.000 de descărcări pe Google Play.

În emailurile trimise clienților, Cisco Duo spune că un furnizor neidentificat care gestionează mesajele de autentificare multifactorială (MFA) prin SMS și VOIP ale companiei a fost compromis la 1 aprilie 2024.

Notificarea explică faptul că un actor de amenințare a obținut credențialele angajaților printr-un atac de pescuit și apoi a folosit acele credențiale pentru a obține acces la sistemele furnizorului de telefonie.

Ulterior, atacatorul a descărcat jurnalele mesajelor MFA prin SMS și VoIP asociate cu anumite conturi Duo între 1 martie 2024 și 31 martie 2024.

„Vă scriem pentru a vă informa despre un incident care implică unul dintre furnizorii noștri de telefonie Duo („Furnizorul”) pe care Duo îl folosește pentru a trimite mesaje de autentificare multifactorială (MFA) prin SMS și VOIP clienților săi,” se arată în notificarea trimisă clienților afectați.

„Cisco lucrează activ cu Furnizorul pentru a investiga și a soluționa incidentul. În timp ce investigația este în desfășurare, următorul este un rezumat al incidentului pe baza a ceea ce am învățat până acum.”

Furnizorul a confirmat că actorul de amenințare nu a accesat conținutul mesajelor sau a folosit accesul lor pentru a trimite mesaje către clienți.

Cu toate acestea, jurnalele de mesaje furate conțin date care ar putea fi folosite în atacuri de pescuit direcționate pentru a obține acces la informații sensibile, cum ar fi credențialele corporative.

Datele conținute în aceste jurnale includ:

Când furnizorul afectat a descoperit breșa, a invalidat credențialele compromise, a analizat jurnalele de activitate și a notificat Cisco corespunzător. De asemenea, au fost implementate măsuri suplimentare de securitate pentru a preveni incidente similare în viitor.

Furnizorul a furnizat Cisco Duo toate jurnalele de mesaje expuse, care pot fi solicitate prin email la [email protected] pentru a înțelege mai bine amploarea breșei, impactul acesteia și strategia de apărare corespunzătoare de adoptat.

Cisco avertizează și clienții afectați de această breșă să fie vigilenți împotriva potențialelor atacuri de pescuit prin SMS sau de inginerie socială folosind informațiile furate.

„Deoarece actorul de amenințare a obținut acces la jurnalele de mesaje printr-un atac de inginerie socială reușit asupra Furnizorului, vă rugăm să contactați clienții dumneavoastră cu utilizatori afectați ale căror numere de telefon erau conținute în jurnalele de mesaje pentru a-i notifica, fără întârziere nejustificată, despre acest eveniment și pentru a-i sfătui să fie vigilenți și să raporteze orice atacuri suspecte de inginerie socială echipei relevante de răspuns la incidente sau alt punct de contact desemnat pentru astfel de probleme,” concluzionează notificarea de la Echipa de Răspuns la Intimitatea Datelor și Incidente a Cisco-ului.

„Vă rugăm să luați în considerare și educarea utilizatorilor dumneavoastră cu privire la riscurile puse de atacurile de inginerie socială și să investigați orice activitate suspectă.”

FBI a avertizat anul trecut că actorii de amenințare folosesc din ce în ce mai mult atacuri de pescuit prin SMS și apeluri vocale în atacuri de inginerie socială pentru a compromite rețelele corporative.

În 2022, Uber a fost afectat după ce un actor de amenințare a efectuat un atac de oboseală MFA asupra unui angajat și apoi i-a contactat pe WhatsApp prin numerele lor de telefon, pretinzând a fi personalul de la biroul de asistență IT. Acest lucru a dus în cele din urmă la permiterea hackerilor să se conecteze la cont și să obțină acces la sistemele Uber.

Cisco nu a dezvăluit numele furnizorului și numărul de clienți afectați de acest incident. BleepingComputer a contactat Cisco cu întrebări suplimentare, dar un răspuns nu a fost imediat disponibil.

Leave a Reply